Verwendete Software und Versionen

Diese Erklärung bezieht sich auf:

- Konzepte: Paket-Filterung, Connection-Tracking, Stateful-Inspection

- Linux: Netfilter-Framework (Debian, Arch Linux)

- OpenBSD: Packet Filter (pf)

- Kontext: Distributions-übergreifende Firewall-Grundlagen

Paket-Filterung arbeitet auf Kernel-Ebene

Jedes Netzwerk-Paket durchläuft Filterung-Entscheidungen bevor es Anwendungen erreicht. Der Kernel prüft Quell-IP, Ziel-Port, Protokoll-Typ und Verbindungszustand gegen definierte Regeln. Erlaubte Pakete werden an die entsprechende Anwendung weitergeleitet - blockierte Pakete werden verworfen oder mit Fehlermeldungen beantwortet.

Artikel 1 erklärt IP-Adressen und Ports als Netzwerk-Grundlagen. Firewall-Systeme erweitern diese Konzepte um Zugriffskontrolle: Ein Webserver auf Port 80 akzeptiert nur HTTP-Requests, die Firewall-Regeln passieren. Ohne Firewall-Schutz können alle Netzwerk-Teilnehmer jeden offenen Port erreichen.

Betriebssysteme verwenden verschiedene Firewall-Architekturen mit identischen Grundprinzipien. Linux nutzt das Netfilter-Framework im Kernel - Tools wie iptables, ufw oder nftables sind verschiedene Benutzer-Interfaces für dieselbe Netfilter-Infrastruktur. OpenBSD implementiert Packet Filter (pf) mit anderer Architektur aber gleichen Filterungs-Zielen.

Zwei fundamental verschiedene Firewall-Philosophien

Linux-Netfilter verfolgt eine Chain-basierte Architektur. Pakete durchlaufen definierte Hooks in festgelegter Reihenfolge: PREROUTING, INPUT, FORWARD, OUTPUT, POSTROUTING. Jeder Hook kann Pakete akzeptieren, verwerfen oder an nachfolgende Hooks weiterleiten. Regeln werden in Chains organisiert - erste passende Regel bestimmt das Paket-Schicksal.

OpenBSD-pf verwendet eine deklarative Konfiguration. Alle Regeln stehen in einer einzigen Konfigurationsdatei und werden in einem Durchgang evaluiert. Pf-Regeln definieren Aktion, Richtung, Interface und Matching-Kriterien in konsistenter Syntax. Die letzte passende Regel gewinnt - spätere Regeln können vorherige überschreiben.

Chain-Reihenfolgen und Hook-Prioritäten frustrieren iptables-Neulinge - pf eliminiert diese Verwirrung durch einheitliche Regel-Verarbeitung. Beide Ansätze erreichen identische Sicherheitsziele durch verschiedene Konfigurationsmethoden.

Connection-Tracking ermöglicht zustandsbasierte (stateful) Paket-Filterung

Moderne Firewall-Systeme verfolgen Verbindungs-Zustände statt nur individuelle Pakete zu betrachten. Connection-Tracking speichert Informationen über etablierte TCP-Verbindungen, UDP-Streams und ICMP-Sessions im Kernel-Speicher. Connection-Tracking-Informationen ermöglichen intelligente Filterung basierend auf den Verbindungs-Kontext.

Eine ausgehende HTTP-Verbindung zu einem Web-Server etabliert einen Connection-Tracking-Eintrag mit Zustand NEW. Antwort-Pakete vom Web-Server erhalten Zustand ESTABLISHED und werden automatisch erlaubt ohne explizite Eingangs-Regeln. Stateful Filterung vereinfacht Firewall-Konfigurationen erheblich.

Connection-Tracking verwaltet Timeout-basierte Zustandsübergänge. TCP-Verbindungen durchlaufen Zustände NEW → ESTABLISHED → FIN_WAIT → CLOSE. UDP-Verkehr ohne explizite Verbindungs-Semantik verwendet Timeout-basierte Pseudo-Verbindungen. ICMP-Ping-Requests und -Replies werden als zusammengehörige Connection-Tracking-Einträge verwaltet.

Connection-Tracking-Tabellen haben Größenbegrenzungen - überfüllte Tabellen blockieren neue Verbindungen selbst bei verfügbarer Bandbreite. Jeder Connection-Tracking-Eintrag belegt Kernel-Speicher für Quell-/Ziel-IP, Ports, Protokoll und aktuellen Zustand.

Docker manipuliert Firewall-Regeln automatisch

Docker-Container benötigen Netzwerk-Konnektivität für Service-Kommunikation und Internet-Zugriff. Docker manipuliert Firewall-Regeln direkt beim Container-Start ohne Koordination mit benutzer-konfigurierten Firewalls. Docker-Rules umgehen UFW-Konfigurationen vollständig und können Sicherheitslücken öffnen.

Automatisch generierte Container-Regeln entstehen bei Port-Mapping und Netzwerk-Erstellung. Docker erstellt NAT-Regeln für Port-Weiterleitung und Bridge-Regeln für Inter-Container-Kommunikation. UFW-Docker-Integration erfordert ein Verständnis beider Systeme für eine funktionierende Konfigurationen.

Container-Netzwerke verwenden separate IP-Bereiche mit eigenen Firewall-Chains. Docker-generierte Regeln haben oft eine höhere Priorität als manuelle Konfigurationen. Für effektive Sicherheit müssen Benutzer-definierte Regeln die Docker-Netzwerk-Architektur berücksichtigen.

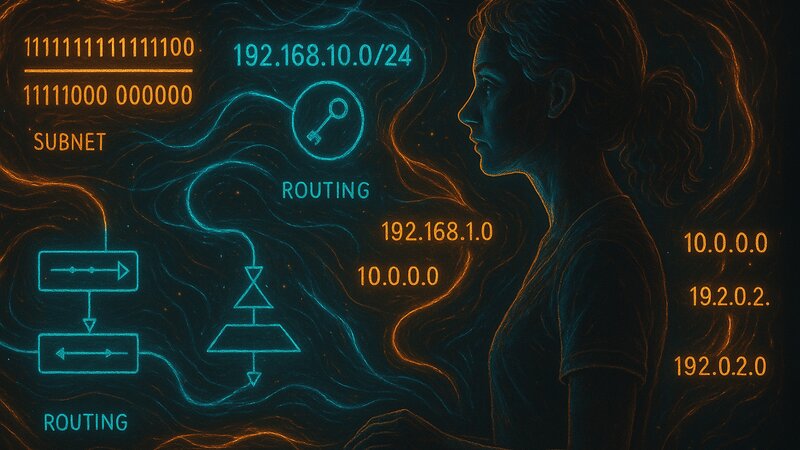

Paket-Filterung nach verschiedenen Kriterien

IP-Adress-basierte Filterung blockiert oder erlaubt Verkehr von spezifischen Quell- oder Ziel-Adressen. Geografische Filterung reduziert Angriffsfläche durch Beschränkung auf relevante Länder oder Regionen. Whitelist-Ansätze erlauben nur bekannte, vertrauenswürdige IP-Bereiche.

Port-basierte Filterung kontrolliert Zugriff auf spezifische Services. Well-Known-Ports (0-1023) identifizieren Standard-Services: Port 22 für SSH, Port 80 für HTTP, Port 443 für HTTPS. Port-Ranges ermöglichen Filterung ganzer Service-Kategorien ohne individuelle Port-Definition.

Protokoll-basierte Filterung unterscheidet zwischen TCP, UDP, ICMP und anderen Protokoll-Typen. TCP-Verbindungen erfordern Connection-Tracking für bidirektionalen Verkehr. UDP-Pakete haben keine Verbindungs-Semantik - jedes Paket wird individuell gefiltert.

Interface-basierte Filterung behandelt Verkehr verschiedener Netzwerk-Interfaces unterschiedlich. Externe Interfaces (Internet-Verbindung) erhalten restriktivere Regeln als interne Interfaces (LAN-Verbindung). Loopback-Interface (localhost) wird meist komplett von Filterung ausgenommen.

NAT und Port-Weiterleitung für Service-Exposition

Network Address Translation löst das Problem begrenzter öffentlicher IP-Adressen durch Mehrfach-Nutzung einer einzigen Internet-Adresse. Source-NAT ersetzt private Quell-IPs ausgehender Pakete durch die öffentliche Router-IP. Destination-NAT leitet eingehende Verbindungen von öffentlichen Ports zu internen Services weiter.

NAT-Implementierungen verwenden Zustandstabellen für korrekte Rück-Übersetzung. Router merken sich ausgehende Verbindungen und übersetzen eingehende Antwort-Pakete zurück zu den ursprünglichen internen IPs. NAT-Tabellen haben ähnliche Größenbeschränkungen wie Connection-Tracking-Tabellen.

Port Address Translation erweitert NAT um Port-Übersetzung bei Port-Konflikten. Zwei interne Hosts mit identischen Source-Ports erhalten unterschiedliche externe Ports. NAT-Router führen Zuordnungstabellen für korrekte Rück-Übersetzung zwischen internen und externen Port-Nummern.

Default-Policies und Defense-in-Depth-Strategien

Default-Deny-Policy blockiert allen Verkehr der nicht explizit erlaubt wird. Firewall-Regeln definieren spezifische Ausnahmen für benötigte Services. Default-Allow-Policy erlaubt allen Verkehr außer explizit blockierten Paketen. Default-Deny bietet höhere Sicherheit durch restriktive Grundhaltung.

Defense-in-Depth implementiert gestaffelte Sicherheit auf mehreren Ebenen. Netzwerk-Firewall filtert externen Verkehr, Host-basierte Firewalls schützen individuelle Server, Anwendungs-Firewalls kontrollieren Service-spezifischen Zugriff. Mehrere Sicherheitsebenen reduzieren Ausfallrisiken bei Kompromittierung einzelner Schutzmaßnahmen.

Service-Isolation beschränkt Inter-Service-Kommunikation auf notwendige Verbindungen. Datenbank-Server akzeptieren nur Verbindungen von Anwendungs-Servern, nicht direkt von externen Clients. Web-Server können öffentlich erreichbar sein während Backend-Services nur interne Zugriffe erlauben.

Logging und Monitoring für Sicherheits-Analyse

Firewall-Logs protokollieren blockierte und erlaubte Verbindungen für Sicherheits-Analyse. Log-Einträge enthalten Zeitstempel, Quell-/Ziel-IP, Ports, Protokoll und Aktion. Strukturierte Logs ermöglichen automatische Analyse und Anomalie-Erkennung.

Rate-Limiting begrenzt Log-Einträge auf definierte Mengen pro Zeitraum. Massive Angriffe erzeugen ohne Rate-Limiting Millionen von Log-Einträgen und können Speicher oder Performance beeinträchtigen. Log-Rotation archiviert alte Einträge und begrenzt aktive Log-Größen.

Selektives Logging protokolliert nur sicherheitsrelevante Events ohne Performance-Einbußen. Routine-Verkehr wird ignoriert, verdächtige Aktivitäten werden detailliert protokolliert. Fail2ban analysiert Logs automatisch und blockiert IP-Adressen nach wiederholten Angriffsversuchen.

Performance-Optimierungen bei hohem Durchsatz

Connection-Tracking-Tabellen verbrauchen Kernel-Speicher proportional zur Anzahl gleichzeitiger Verbindungen. Webserver mit tausenden gleichzeitigen Besuchern benötigen entsprechend dimensionierte Tracking-Tabellen. Zu kleine Tabellen blockieren legitime Verbindungen, zu große verschwenden RAM.

Network-Interface-Queues können bei hohem Paket-Durchsatz überlaufen und Pakete verwerfen bevor sie Firewall-Regeln erreichen. Queue-Größen müssen an erwartetes Verkehrs-Volumen angepasst werden. Multi-Queue-Netzwerkkarten verteilen Paket-Verarbeitung auf mehrere CPU-Cores.

Hardware-Beschleunigung für Kryptographie und Paket-Verarbeitung entlastet CPU-Ressourcen bei verschlüsseltem Verkehr. Network-Interface-Cards mit integrierter Firewall-Funktionalität verarbeiten einfache Filterung-Regeln ohne CPU-Beteiligung.

Backup und Disaster-Recovery für Firewall-Konfigurationen

Firewall-Regeln existieren standardmäßig nur im Arbeitsspeicher und gehen bei System-Neustarts ohne Persistierung-Mechanismen verloren. Linux-Distributionen verwenden verschiedene Ansätze: systemd-Services, init-Scripts oder distribution-spezifische Tools für ein automatisches Regel-Laden beim Boot.

Konfigurationsdateien ermöglichen Versionierung und systematische Änderungsverfolgung. Git-basierte Firewall-Verwaltung dokumentiert Konfiguration-Änderungen mit Zeitstempeln, Autoren und Änderungs-Beschreibungen. Rollback-Mechanismen stellen vorherige Konfigurationen bei Problemen wieder her.

Regel-Export und -Import funktionieren über standardisierte Formate oder Tool-spezifische Syntax. Vollständige Firewall-Snapshots enthalten alle Regeln, Chains und Counter-Werte. Automatisierte Backups vor Konfiguration-Änderungen verhindern Datenverlust bei Fehlkonfigurationen.

Integration mit Self-Hosting-Services

Self-Hosting erfordert präzise Balance zwischen Service-Erreichbarkeit und Sicherheit. Typische Setups erlauben nur notwendige Ports öffentlich und beschränken administrative Zugriffe auf vertrauenswürdige Quellen. Web-Services sind öffentlich erreichbar, Datenbank-Zugriff bleibt auf lokale Netzwerke beschränkt.

Reverse-Proxy-Setups benötigen Firewall-Regeln für eine Backend-Kommunikation zwischen Proxy und Services. Localhost-spezifische Regeln implementieren Service-Isolation: Reverse-Proxy erreicht Backend-Services, externe Clients können nur den Proxy kontaktieren. Eine Service-Isolation reduziert die Angriffsfläche erheblich.

Container-basierte Services verwenden separate Netzwerk-Namespaces mit eigenen Firewall-Kontexten. Host-Firewall und Container-Firewall arbeiten auf verschiedenen Netzwerk-Ebenen. Docker-Bridge-Netzwerke erfordern spezifische Regel-Konfiguration für eine sichere Inter-Container-Kommunikation.

Troubleshooting systematisch durchführen

Firewall-Probleme manifestieren sich als unerreichbare Services trotz korrekter Konfiguration oder blockierte Verbindungen ohne erkennbare Ursache. Systematisches Debugging verfolgt Pakete durch den gesamten Netzwerk-Stack und identifiziert exakte Blockierungs-Stellen.

Paket-Tracing protokolliert komplette Paket-Durchläufe durch alle Filterung-Hooks und Regel-Ketten. Jedes Paket wird mit allen geprüften Regeln und Match-Ergebnissen dokumentiert. Trace-Ausgaben zeigen jeden Regel-Treffer und identifizieren exakt an welcher Stelle Pakete verworfen werden.

Connection-Tracking-Inkonsistenzen verursachen unerklärliche Verbindungs-Probleme. Hängende Einträge in verwaisten Zuständen blockieren neue Verbindungen derselben Quell-/Ziel-Kombination. Connection-Tracking-Tabellen-Analyse zeigt Zustandsübergänge und identifiziert problematische Einträge.

Paket-Captures auf verschiedenen Netzwerk-Interfaces vergleichen Traffic vor und nach Firewall-Verarbeitung. Pakete die auf externen Interfaces ankommen aber nicht auf internen Interfaces erscheinen wurden von Firewall-Regeln verworfen. Interface-übergreifende Traffic-Analyse lokalisiert Filterung-Probleme präzise.

Weiterführende Schritte:

- Reverse Proxy-Grundlagen verstehen →

- Debian-Firewall mit UFW (geplant)

- OpenBSD-Firewall mit pf (geplant)